Et rootkit er en type software, der gør det muligt for en angriber at få kontrol over et offers computer. Et rootkit kan bruges til at fjernstyre ofrets maskine, stjæle følsomme data eller endda starte angreb på andre computere. Rootkits er svære at opdage og fjerne og kræver ofte specialværktøj og ekspertise. Hvordan fungerer rootkits? Rootkits fungerer ved at udnytte sårbarheder i operativsystemet eller softwaren. Når rootkittet er installeret, kan det bruges til at få adgang til ofrets maskine. Rootkits kan bruges til at fjernstyre ofrets maskine, stjæle følsomme data eller endda starte angreb på andre computere. Rootkits er svære at opdage og fjerne og kræver ofte specialværktøj og ekspertise. Hvad er farerne ved rootkits? Rootkits kan bruges til at fjernstyre ofrets maskine, stjæle følsomme data eller endda starte angreb på andre computere. Rootkits er svære at opdage og fjerne og kræver ofte specialværktøj og ekspertise. Hvordan kan jeg beskytte mig mod rootkits? Der er et par ting, du kan gøre for at beskytte dig selv mod rootkits. Først skal du holde dit operativsystem og software opdateret. Dette vil hjælpe med at lukke eventuelle sårbarheder, som rootkits kan udnytte. For det andet skal du bruge et velrenommeret antivirus- og anti-malware-program. Disse programmer kan hjælpe med at opdage og fjerne rootkits. Endelig skal du være forsigtig med de websteder, du besøger, og de e-mail-vedhæftede filer, du åbner. Rootkits kan spredes gennem ondsindede vedhæftede filer eller inficerede websteder.

Selvom det er muligt at skjule malware på en måde, der vil narre selv traditionelle anti-virus/anti-spyware-produkter, bruger de fleste malware allerede rootkits til at gemme sig dybt inde i din Windows-pc... og de bliver mere og mere farlige! I Rootkit DL3 - et af de mest avancerede rootkits nogensinde set i verden. Rootkittet var stabilt og kunne inficere 32-bit Windows-operativsystemer; selvom administratorrettigheder var nødvendige for at installere infektionen på systemet. Men TDL3 er nu opdateret og kan nu inficere selv 64-bit versioner af Windows !

Hvad er et rootkit

Rootkit-virus er stealth type malware som er designet til at skjule eksistensen af visse processer eller programmer på din computer fra konventionelle registreringsmetoder for at give den eller en anden ondsindet proces privilegeret adgang til din computer.

Rootkits til Windows almindeligvis brugt til at skjule malware, såsom fra et antivirusprogram. Det bruges til ondsindede formål af vira, orme, bagdøre og spyware. En virus kombineret med et rootkit producerer såkaldte fuldt skjulte vira. Rootkits er mere udbredte inden for spyware, og de bliver også i stigende grad brugt af virusskribenter.

I øjeblikket er de en ny type superspyware, der effektivt skjuler og direkte påvirker kernen af operativsystemet. De bruges til at skjule tilstedeværelsen af et ondsindet objekt på din computer, såsom trojanske heste eller keyloggere. Hvis truslen bruger rootkit-teknologi til at skjule, er det meget svært at finde malware på din computer.

Rootkits i sig selv er ikke farlige. Deres eneste formål er at skjule softwaren og sporene efterladt på operativsystemet. Det være sig almindelig software eller malware.

Der er tre hovedtyper af rootkits. Den første type, Kernel rootkits »Tilføjer normalt deres egen kode til kernedelen af operativsystemet, mens den anden type« Brugertilstand rootkits »Specielt designet til at Windows kan køre normalt under systemstart, eller introduceret i systemet ved hjælp af en såkaldt 'dropper'. Den tredje type er MBR rootkits eller bootkits .

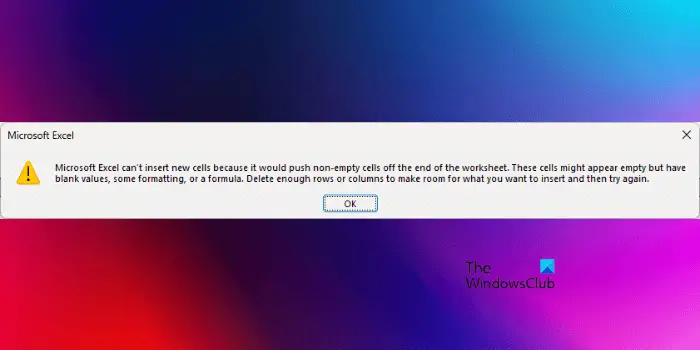

Når du opdager, at dit AntiVirus & AntiSpyware går ned, har du muligvis brug for hjælp godt Anti-Rootkit-værktøj . Rootkit Revaler fra Microsoft Sysinternals er et avanceret rootkit-detektionsværktøj. Dens output viser registrerings- og filsystem-API-inkonsekvenser, der kan indikere tilstedeværelsen af et rootkit i brugertilstand eller kernetilstand.

Microsoft Malware Protection Center-rapport om rootkit-trusler

Microsoft Malware Protection Center har gjort Rootkit Threat Report tilgængelig til download. Rapporten ser på en af de mest lumske typer af malware, der truer organisationer og enkeltpersoner i dag, rootkittet. Rapporten undersøger, hvordan angribere bruger rootkits, og hvordan rootkits fungerer på berørte computere. Her er kernen i rapporten, begyndende med hvad rootkits er - for begynderen.

rootkit er et sæt værktøjer, som en hacker eller malware-skaber bruger til at få kontrol over ethvert usikret/ubeskyttet system, som ellers normalt er forbeholdt systemadministratoren. I de senere år er udtrykket 'ROOTKIT' eller 'ROOTKIT FUNCTIONALITY' blevet erstattet af MALWARE, et program designet til at have en uønsket effekt på en fungerende computer. Hovedfunktionen af malware er i hemmelighed at udtrække værdifulde data og andre ressourcer fra brugerens computer og give dem til angriberen, og derved give ham fuld kontrol over den kompromitterede computer. Desuden er de svære at opdage og fjerne og kan forblive skjulte i lang tid, muligvis år, hvis de ikke bliver bemærket.

Så naturligvis skal symptomerne på en hacket computer maskeres og tages i betragtning, før resultatet er fatalt. Især bør der træffes strengere sikkerhedsforanstaltninger for at afsløre angrebet. Men som nævnt, når først disse rootkits/malware er installeret, gør deres skjulte muligheder det svært at fjerne det og dets komponenter, som de kan downloade. Af denne grund har Microsoft oprettet en ROOTKITS-rapport.

Den 16 sider lange rapport beskriver, hvordan hackeren bruger rootkits, og hvordan disse rootkits fungerer på berørte computere.

Det eneste formål med rapporten er at identificere og grundigt undersøge potentielt farlig malware, der truer mange organisationer, især computerbrugere. Den nævner også nogle af de almindelige malware-familier og fremhæver den metode, som angribere bruger til at installere disse rootkits til deres egne egoistiske formål på sunde systemer. I resten af rapporten vil du finde eksperter, der giver nogle anbefalinger til at hjælpe brugere med at afbøde truslen fra rootkits.

Typer af rootkits

Der er mange steder, hvor malware kan installere sig selv i operativsystemet. Så dybest set er typen af rootkit bestemt af dets placering, hvor det udfører undergravningen af eksekveringsstien. Det omfatter:

- Brugertilstand rootkits

- Kernel mode rootkits

- MBR rootkits / bootkits

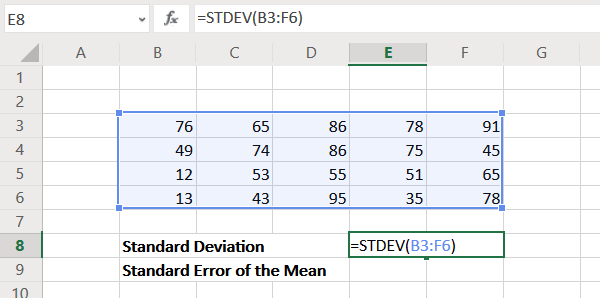

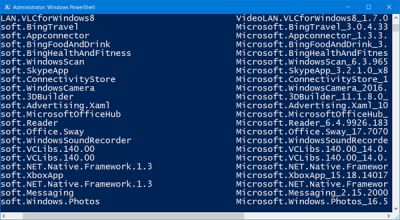

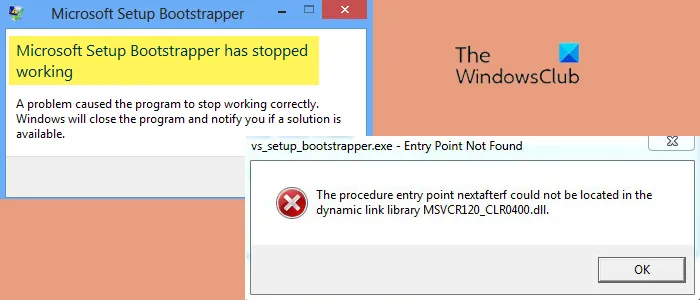

De mulige konsekvenser af at knække et rootkit i kernetilstand er vist på skærmbilledet nedenfor.

nederste rullepanel mangler krom

Tredje type, rediger master boot record for at tage kontrol over systemet og start boot processen fra det tidligst mulige punkt i boot sekvensen3. Det skjuler filer, ændringer i registreringsdatabasen, bevis på netværksforbindelser og andre mulige indikatorer, der kan indikere dets tilstedeværelse.

Kendte malware-familier, der bruger rootkit-funktioner

- Win32 / Sinowal 13 - En multikomponent-familie af malware, der forsøger at stjæle følsomme data såsom brugernavne og adgangskoder til forskellige systemer. Dette omfatter forsøg på at stjæle godkendelsesdata for forskellige FTP-, HTTP- og e-mail-konti, samt legitimationsoplysninger, der bruges til netbank og andre finansielle transaktioner.

- Win32 / Cutwail 15 - En trojaner, der downloader og starter vilkårlige filer. Downloadede filer kan udføres fra disk eller indsættes direkte i andre processer. Mens funktionaliteten af downloads varierer, downloader Cutwail typisk andre spamming-komponenter. Det bruger et rootkit i kernetilstand og installerer flere enhedsdrivere for at skjule dets komponenter fra berørte brugere.

- Win32 / Rustock - En multikomponent familie af bagdørstrojanske heste med rootkit-understøttelse, oprindeligt designet til at hjælpe med at sprede 'spam' e-mails gennem botnet . Et botnet er et stort netværk af hackede computere styret af en angriber.

Rootkit beskyttelse

At forhindre rootkits i at installere er den mest effektive måde at undgå rootkit-infektioner på. For at gøre dette skal du investere i sikkerhedsteknologier såsom antivirus og firewalls. Sådanne produkter bør have en omfattende tilgang til beskyttelse ved hjælp af traditionel signaturbaseret detektion, heuristisk detektion, dynamiske og responsive signaturfunktioner og adfærdsovervågning.

Alle disse signatursæt bør opdateres ved hjælp af den automatiske opdateringsmekanisme. Microsofts antivirusløsninger inkluderer en række teknologier designet specifikt til at beskytte mod rootkits, herunder overvågning af kerneadfærd i realtid, som registrerer og rapporterer forsøg på at ændre kernen i et sårbart system, og direkte filsystemparsing, som letter identifikation og fjernelse. skjulte drivere.

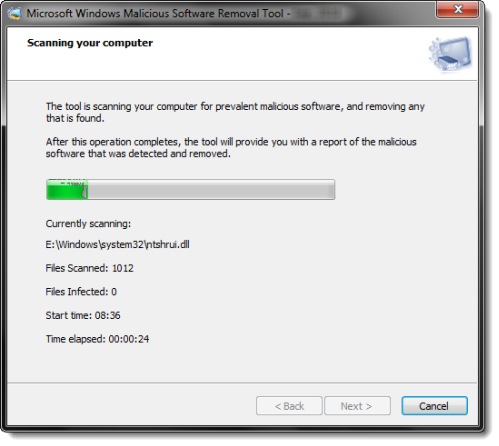

Hvis et system viser sig at være kompromitteret, kan et ekstra værktøj til at starte op i et kendt, godt eller pålideligt miljø være nyttigt, da det kan foreslå en passende afhjælpende handling.

Under sådanne omstændigheder

- Offline systemkontrol (en del af Microsoft Diagnostics and Recovery Toolkit (DaRT))

- Windows Defender Offline kan være nyttig.

For mere information kan du downloade rapporten i PDF-format fra hjemmesiden Microsoft Download Center.